“Meltdown y Spectre”. Detectar y protegerte de estas vulnerabilidades

Volvemos a la carga este año, referente a la seguridad, con la detección de dos graves vulnerabilidades que nos han puesto en alerta a todos. Se trata de Meltdown y Spectre dos agujeros de seguridad que afectan a procesos que se realizan en la CPU, presentes en la mayoría de ordenadores lanzados en la última década y sobre el que ningún sistema operativo se libra.

Si os parece primero a modo resumen os explicare en que consisten y luego como podemos ver si estamos afectados.

Qué es Meltdown?

Para poder entender qué es Meltdown, primero debemos saber lo que es el aislamiento de memoria. El aislamiento de memoria es una característica de seguridad de los Sistemas Operativos, que impide que un programa informático acceda a la parte de la memoria de usa el otro.

Meltdown es una vulnerabilidad que permite pasar por alto el aislamiento de memoria y acceder a toda la memoria del Kernel, de esta forma, un programa podría obtener acceso a la memoria donde se están guardando los datos de otros programas y de esta forma obtener información confidencial tales como contraseña, etc..

Qué es Spectre?

En este caso para entender Spectre, primero debemos saber lo que es de la ejecución especulativa. La ejecución especulativa es una forma de optimización en la que un sistema informático realiza una tarea que podría no ser necesaria; la idea consiste en llevar a cabo un trabajo antes de saber si será realmente necesario con la intención de evitar el retraso que supondría realizarlo después de saber que sí es necesario. Si el trabajo en cuestión resulta ser innecesario, la mayoría de los cambios realizados por ese trabajo se revierten y los resultados se ignoran.

Pues bien la mayoría de los fabricantes de chips asumieron no crear algún sistema de seguridad a la hora de que el resultado de una ejecución especulativa incorrecta pueda revertirse y de esto se aprovecha Spectre realizar cálculos especulativos que no tienen nada que ver con los que realizaría un programa en su correcto funcionamiento, engañando así a los programas que no tienen errores para acceder a la memoria de estos y así apropiarse de los datos que allí se almacenan.

En definitiva dos agujeros de seguridad que los administradores de sistemas deben conocer y en la medida de lo posible mitigar, para ello os mostrare como verificar si nuestros equipos están afectados y de cara a solucionar, poder realizarlo solo dependemos de que los diferentes fabricantes saquen sus respectivas actualizaciones. Cabe decir que se prevee que debido a dichos parches nuestros equipos bajen su rendimiento entre 5% y un 30%, dato a atener en cuenta sobre todo en nuestros servidores.

Verificar si estamos afectados

Para comprobar en que medida nuestros equipos están afectados os proporciono dos alternativas:

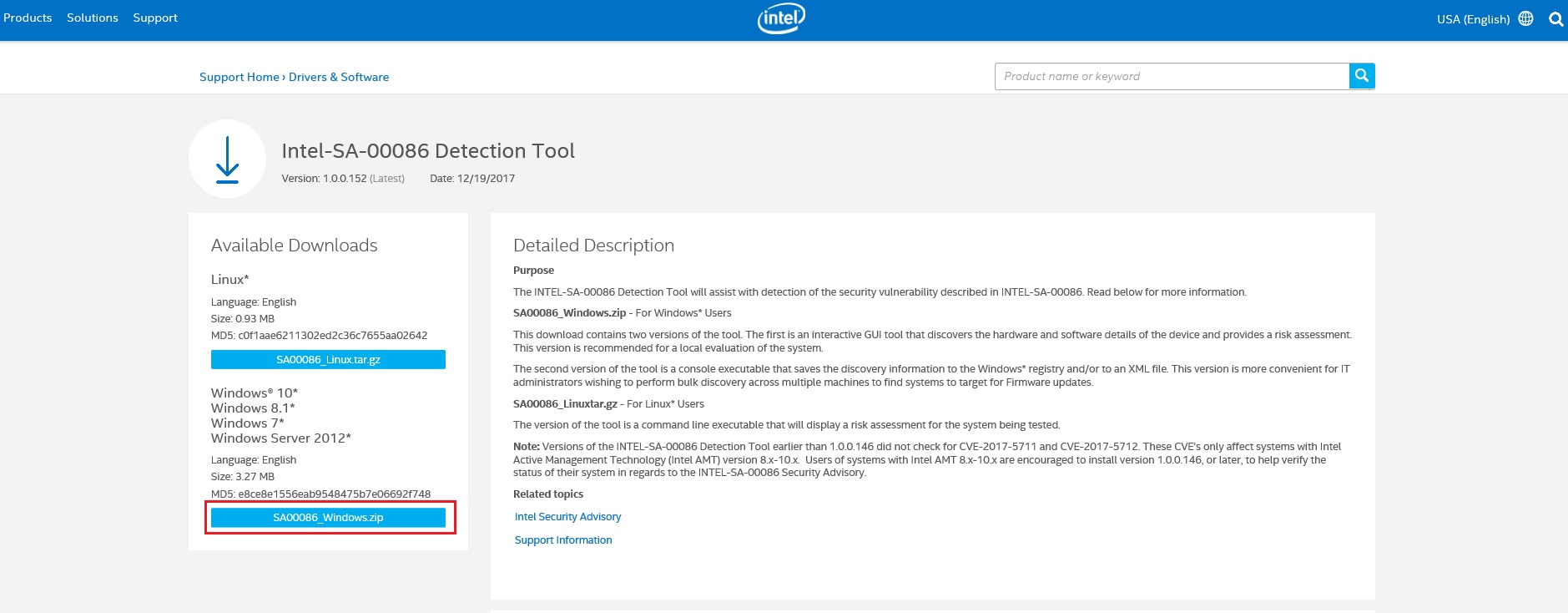

1.- la primera es una herramienta publicada por Intel para detectar la vulnerabilidades tanto en Windows como en Linux, la cual podéis descargar a través de este enlace https://downloadcenter.intel.com/download/27150?v=t

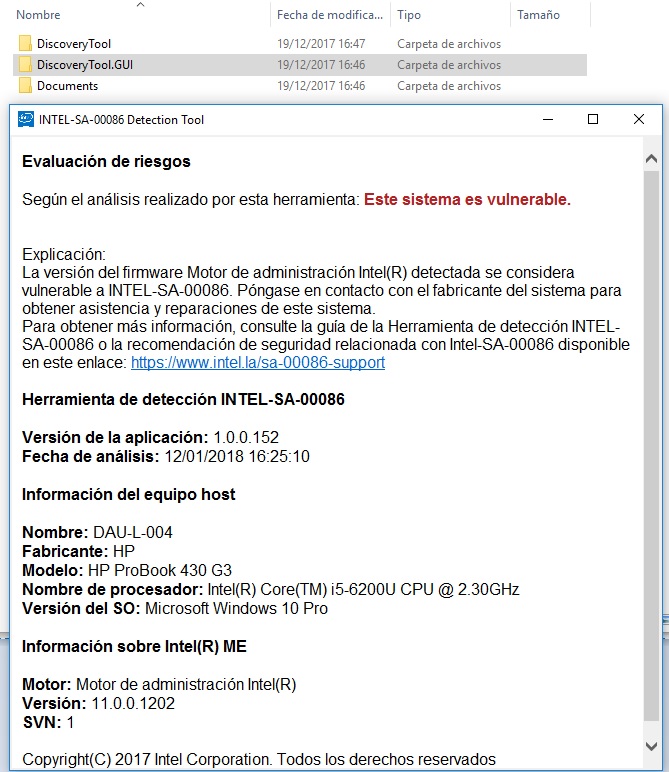

Una vez bajado y descomprimido el archivo ejecutamos el ejecutable que se encuentra dentro de la carpeta discoverytool.GUI el resultado nos informara el estado del sistema, en mi caso el equipo es vulnerable.

2.- Una segunda forma es través de powershell de Microsoft

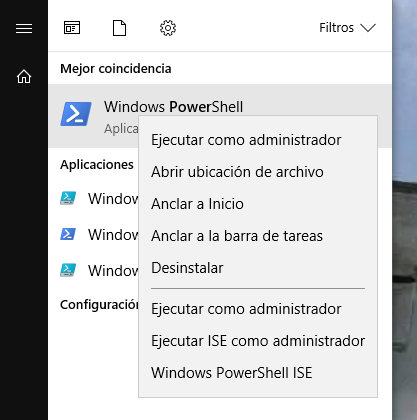

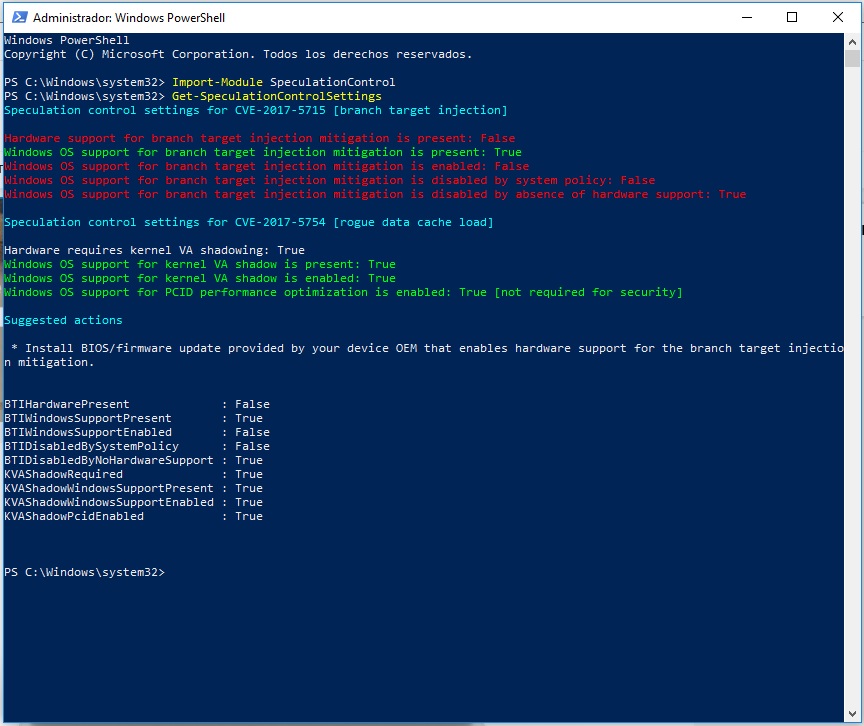

2.1. Abre la búsqueda y escribe “Powershell”. Haz click derecho sobre “Windows Powershell” y elige “Ejecutar como administrador”.

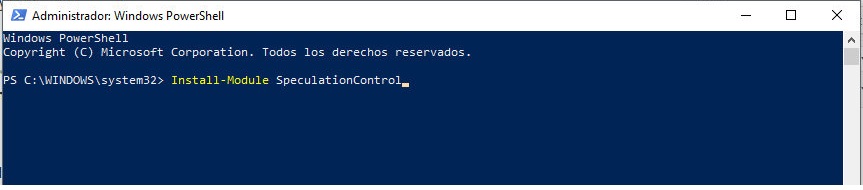

Se abrirá una terminal de comandos. Escribe Install-Module SpeculationControl sin las comillas.

Posiblemente aparezcan varios mensajes de confirmación donde deberemos pulsar «S» y enter para seguir.

Ahora escribe “Import-Module SpeculationControl” y pulsa Enter. Os recuerdo que la ejecución de scripts debe estar habilitida en caso contrario os aparecerá un error. Si os apareciera el error podéis habilitarla ejecutando el comando “Set-ExecutionPolicy RemoteSigned” y después volver a ejecutar “Import-Module SpeculationControl”.

Por último, ejecuta “Get-SpeculationControlSettings”.

La sección “Speculation control settings for CVE-2017-5715″ se refiere a la vulnerabilidad de Spectre.

La sección “Speculation control settings for CVE-2017-5754″ se refiere a la vulnerabilidad de Meltdown.

Lo ideal es que todo aparezca en verde pero como podéis comprobar no es este el caso, hay que tener en cuenta que Microsoft y el resto de fabricantes están trabajndo para mirar de resolver el problema y seguirán lanzando parches en las próximas semanas para mitigar estos bugs. Por lo que mantener siempre el sistema actualizado y realizar comprobaciones, es posible que si vuelves a ejecutar estos comandos dentro de un tiempo, tendrás más apartados en verde.