Transferir Roles FSMO y eliminar un controlador caído

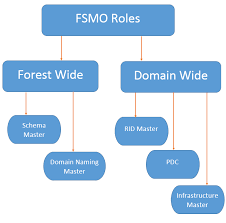

Hoy me gustaría compartir este artículo en el que explicare como asumir los roles FSMO desde un controlador cuando el DC principal está dañado o caído y es imposible su recuperación.

No hay que destacar la vital importancia de disponer de dos controladores de dominio en nuestra organización, supongo que todos lo tenemos en cuenta, verdad ¿? Bueno la idea es que en caso de que uno falle podamos garantizar la continuidad, este es uno de los casos en donde nos saca de un gran apuro.

En escenario es el siguiente:

Disponemos de dos controladores de dominio, el controlador principal SERVER-DC01 y SERVER-DC02 como segundo controlador, apagaremos el equipo SERVER-DC01 para simular un fallo en él y procederemos a realizar las tareas para asumir los roles y realizar la limpieza del registro del servidor dado de baja.

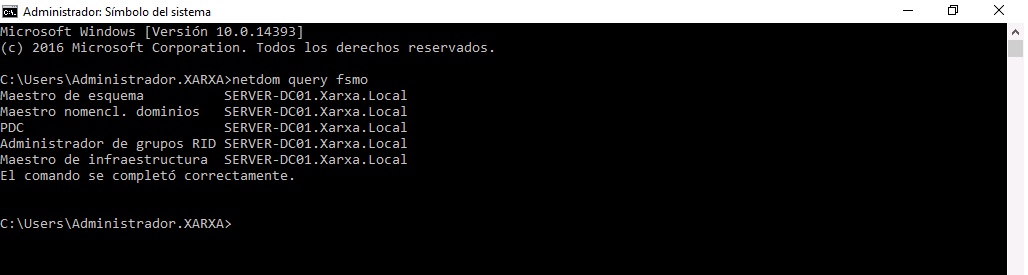

Para empezar, nos conectamos al servidor SERVER-DC02 y comprobamos quien es el servidor que ostenta actualmente los roles a través del comando “netdom query fsmo”

Comprobamos que es el SERVER-DC01 el Controlador de Dominio principal y el servidor que tiene asignado los roles FSMO.

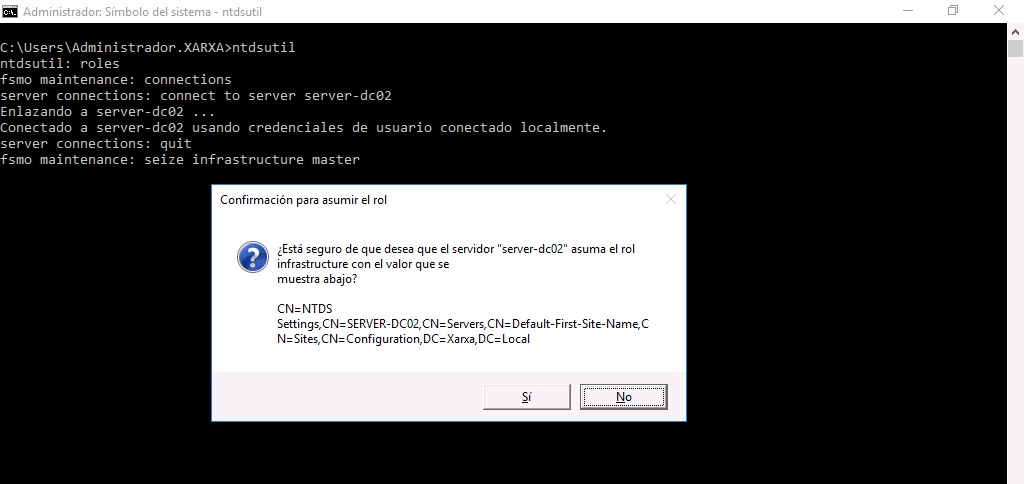

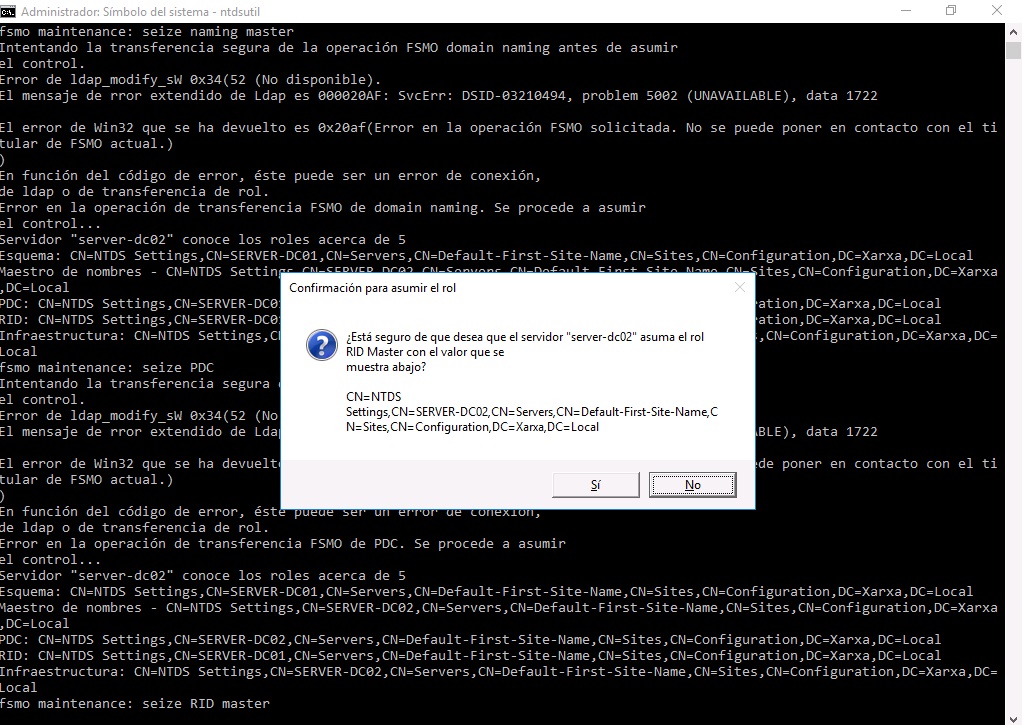

OK ahora nos ponemos manos a la obra, desde este mismo controlador y desde la ventana de comandos ejecutamos la utilidad ntdsutil.

La secuencia de instrucciones para realizar la trasferencia de los roles será la siguiente:

1. NTDSUTIL

2. ROLES

3. CONNECTIONS

4. Connect to server «SERVER-DC02» -> El nombre cambiara dependiendo de hostname de vuestro servidor

5. QUIT

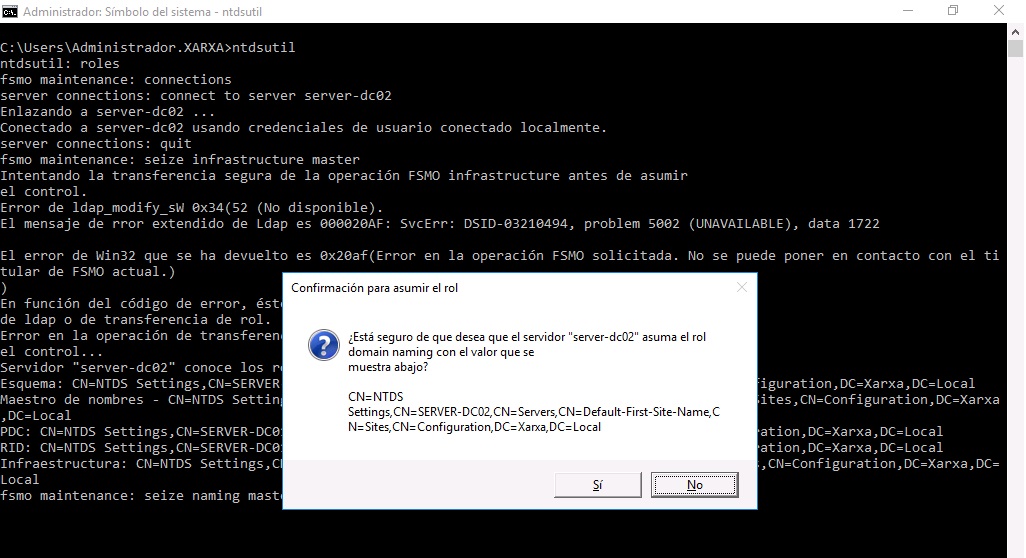

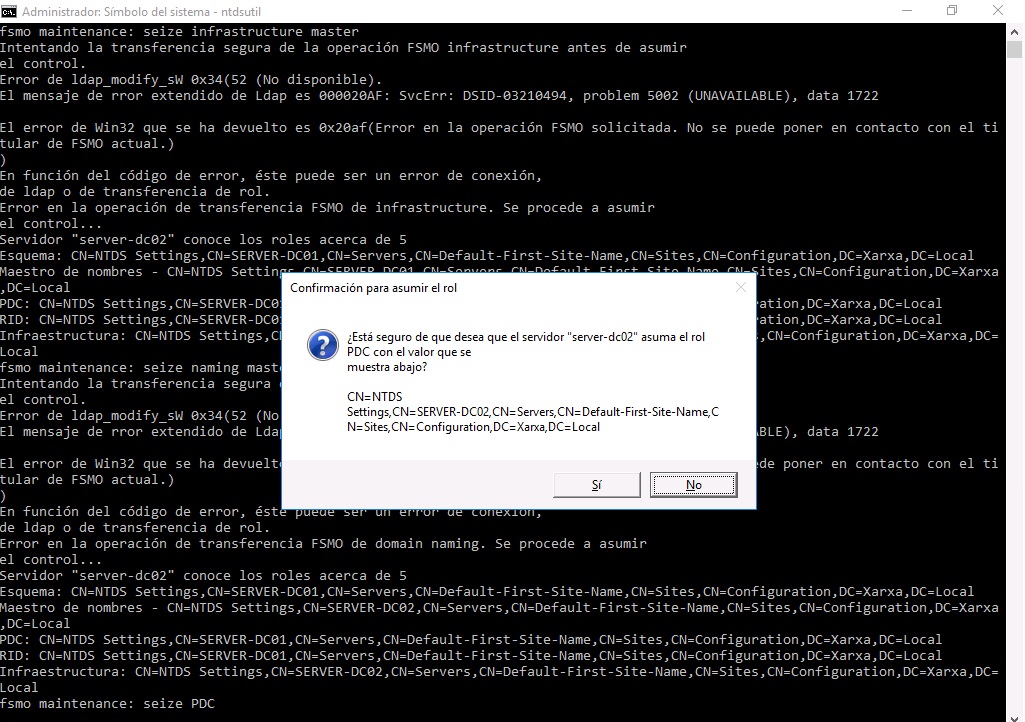

A partir de aquí iniciamos la transferencia forzada de los 5 roles, importante tener paciencia, cada instrucción tardara un tiempo en finalizar, ya que intentara conectarse al controlador caído y después de un tiempo de espera en el que detectara que no contesta acabar de procesar la instrucción.

1. Seize infrastructure master

En cada instrucción nos pedirá la confirmación.

2. Seize naming master

3. Seize PDC

4. Seize RID master

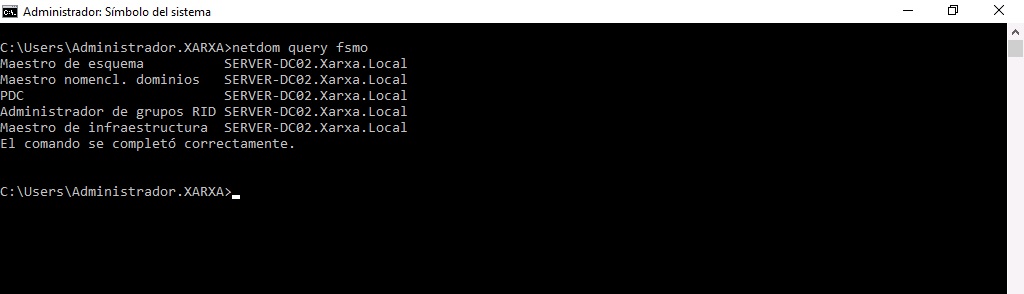

Una vez acabado volvemos a lanzar el comando “netdom query fsmo” donde verificaremos que ahora el este controlador el propietario de los roles.

Con esto proceso ya hemos transferido los roles ahora deberíamos realizar la limpieza de todos los objetos que hacen referencia al DC dañado.

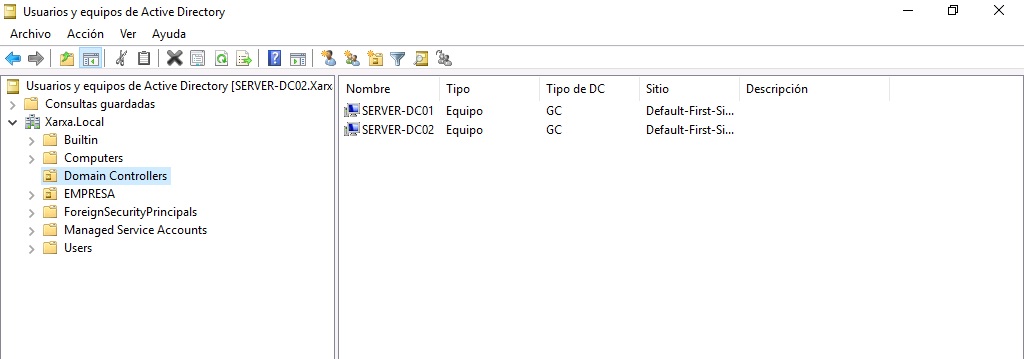

Para ello primero comprobaremos que tanto Sitios de dominio y servicios de Active Directory como en Usuarios y Equipos de Active Directory aun nos sigue apareciendo el servidor, y deberemos proceder a limpiar los registros para evitar problemas en los intentos de replicación.

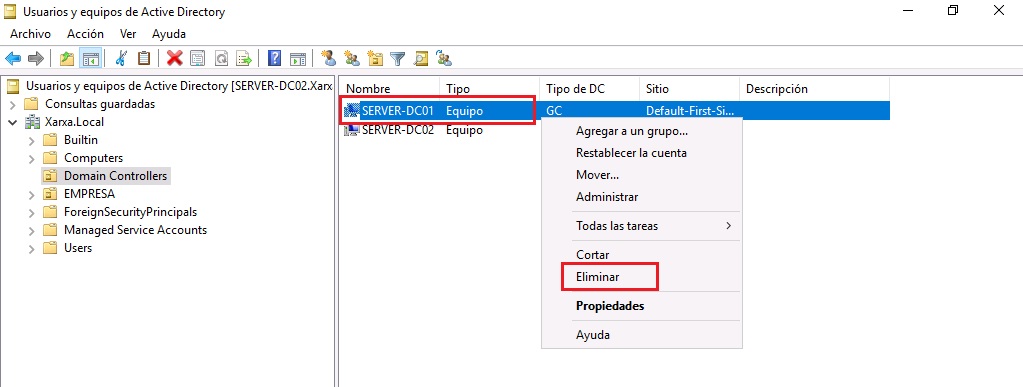

Para ello desde la consola de Usuarios y Equipos de Active Directory, pulsaremos con el botón derecho sobre el servidor que queremos eliminar, en este caso el servidor dañado y seleccionaremos eliminar.

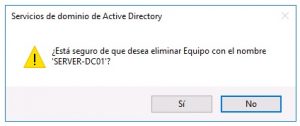

Confirmaremos la advertencia que nos aparece

Y en la siguiente pantalla marcaremos el chek que nos aparece en la parte inferior para garantizar la eliminación de los registros.

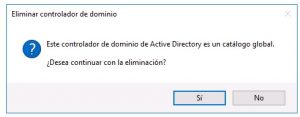

Y volvemos a confirmar el aviso que nos aparece

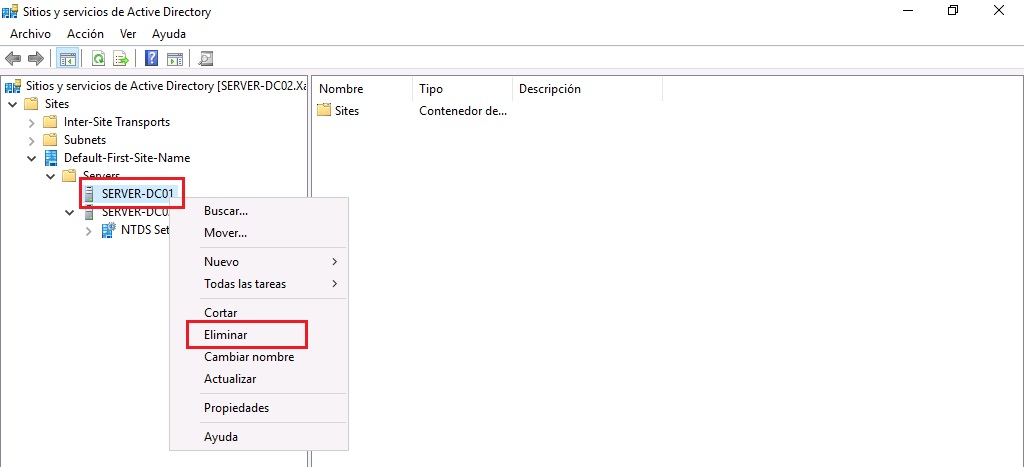

Una vez realizada la limpieza en la consola de Usuarios y Equipos de Active Directory, accederemos a la consola de Sitios de dominio y servicios de Active Directory, donde también pulsando sobre el servidor con el botón derecho eliminaremos el registro.

El pantalla de confirmación marcaremos el check que nos aparece en la parte inferior y confirmaremos su eliminación.

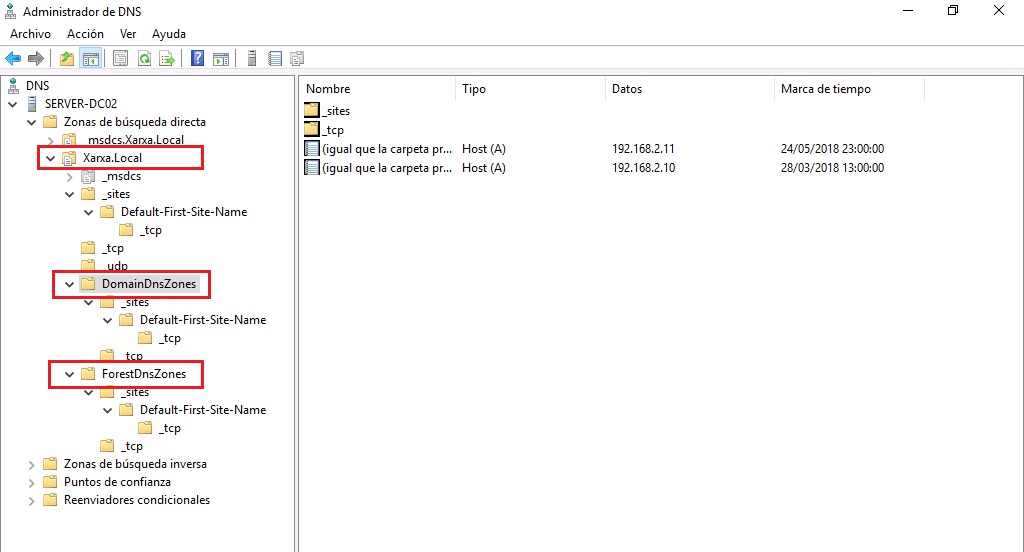

Por ultimo solo nos quedaría eliminar las entradas en el DNS que referencian tanto a la ip como al nombre del servidor dañado, estas entrada las podéis encontrar en los puntos destacados ne la imagen.

Con estos pasos hemos asumido los roles, solo nos quedaría reiniciar el equipo y comprobar si en en visor de eventos aparece alguna advertencia o error.

No estaría de mas volver a montar un servidor nuevo para añadirlo como segundo controlador lo antes posible, pasado este mal trago ya sabemos que esto es muy importante.

Hasta la próxima.